Windows 10 e Windows 11 hanno una vulnerabilità che permette di elevare i privilegi (Privilege escalation), permettendo ad utente con privilegi limitati di accedere ai file sensibili del database del Registro di sistema.

Il registro di Windows funge da archivio di configurazione per il sistema operativo contiene password con hash, personalizzazioni utente, opzioni di configurazione per applicazioni, chiavi di decrittografia del sistema e molto altro.

I file di database associati al Registro di Windows sono archiviati nella cartella C:\Windows\system32\config e sono suddivisi in diversi file come SYSTEM, SECURITY, SAM, DEFAULT e SOFTWARE.

Il file SAM può essere letto da chiunque

Ieri, il ricercatore di sicurezza Jonas Lykkegaard ha dichiarato di aver scoperto che i file di registro di Windows 10 e Windows 11 associati al Security Account Manager (SAM) e a tutti gli altri database del registro sono accessibili al gruppo “Utenti” pur avendo privilegi minimi di accesso su ogni dispositivo Win*.

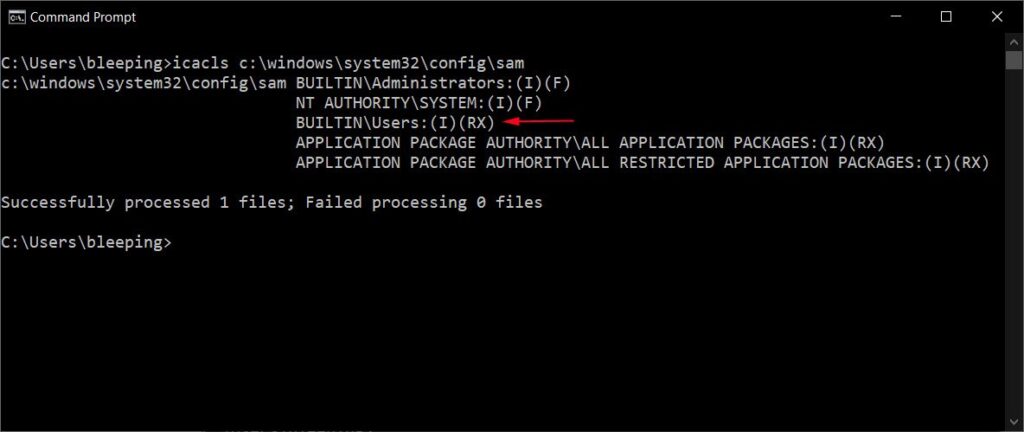

Il livello minimo di permessi sono stati confermati dal nostro red team eseguendo una verifica su un dispositivo Windows 10 20H2 completamente aggiornato, come mostrato di seguito.

Con queste autorizzazioni, un hacker con privilegi limitati può estrarre le password in formato hash NTLM per tutti gli account del dispositivo e utilizzare tali hash negli attacchi pass-the-hash per ottenere privilegi elevati.

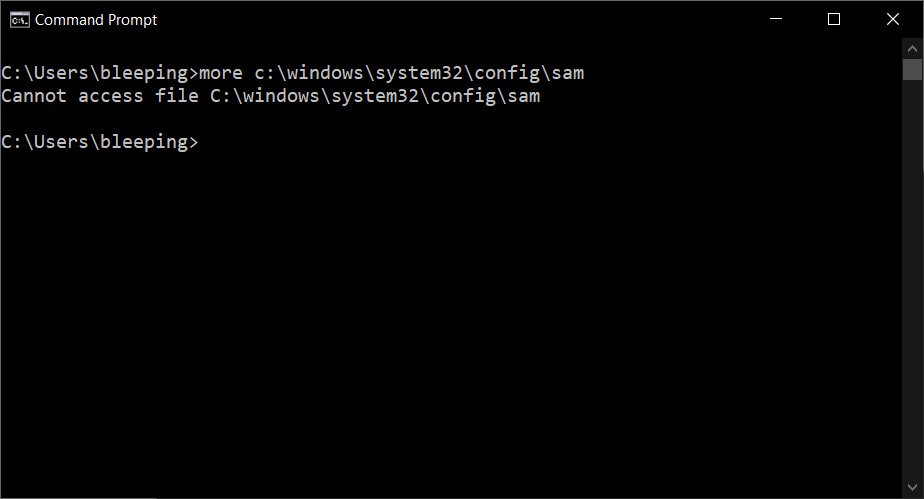

Poiché i file del Registro di sistema, come il file SAM, sono sempre utilizzati dal sistema operativo, quando si tenta di accedere al file, si riceverà un errore di accesso perchè questi file vengono aperti e bloccati da un altro programma.

Tuttavia, poiché i file del Registro di sistema, incluso il SAM, sono generalmente sottoposti a backup dalle copie shadow di Windows, Lykkegaard afferma che è possibile accedere ai file tramite i shadow senza errori di accesso.

Ad esempio, gli hacker possono utilizzare il seguente percorso per accedere al file SAM da qualsiasi utente nel computer:

\\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\Windows\System32\config\SAMUtilizzando queste autorizzazioni, insieme alle copie shadow dei file, il ricercatore di sicurezza e creatore di Mimikatz Benjamin Delpy ha detto che si potrebbe facilmente rubare la password con hash NTLM di un account amministrativo per ottenere privilegi più elevati.

Questo attacco è dimostrato nel video qui sotto creato da Delpy e condiviso che mostra Mimikatz che usa un hash NTLM per ottenere i privilegi di debug.

Oltre a rubare hash NTLM e aumentare i privilegi, Delpy ha dichiarato che questo accesso con privilegi limitati potrebbe consentire ulteriori attacchi, come gli attacchi Silver Ticket .

Non è chiaro il motivo per cui Microsoft ha modificato le autorizzazioni sul registro per consentire agli utenti regolari di leggere i file.

Tuttavia, Will Dormann, un analista di vulnerabilità per CERT/CC, e l’autore di SANS Jeff McJunkin, hanno affermato che Microsoft ha introdotto le modifiche alle autorizzazioni in Windows 10 1809.

Stranamente, Dormann ha dichiarato che durante l’installazione di una nuova versione di Windows 10 20H2 da giugno, tali permessi e autorizzazioni non erano presenti.

Per verificare se l’installazione di Windows 10 o Windows 11 è interessata, è possibile aprire un prompt dei comandi e immettere il seguente comando:

icacls c:\windows\system32\config\samSe l’output mostra la seguente autorizzazione, l’installazione di Windows è interessata dalla vulnerabilità.

BUILTIN\Users:(I)(RX)Per fortuna, Microsoft ha condiviso una patch temporanea per la vulnerabilità descritta nella sezione successiva.

Microsoft conferma la vulnerabilità

In un avviso sulla sicurezza rilasciato oggi, Microsoft ha confermato la vulnerabilità e la sta monitorando come CVE-2021-36934.

“Stiamo indagando e prenderemo le misure appropriate secondo necessità per aiutare a proteggere i clienti”, ha detto Microsoft.

I ricercatori di sicurezza si riferiscono a questa vulnerabilità anche come “SeriousSAM” o “HiveNightmare”.

Nell’advisory, Microsoft ha condiviso le mitigazioni da eseguire che limitano le autorizzazioni sulla cartella C:\Windows\system32\config.

Per bloccare temporaneamente lo sfruttamento di questa vulnerabilità è necessario eseguire le seguenti operazioni:

Limitare l'accesso ai contenuti di %windir%\system32\config:

1) Apri il prompt dei comandi o Windows PowerShell come amministratore.

2) Esegui questo comando: icacls %windir%\system32\config\*.* /inheritance:e

Eliminare le copie shadow del servizio Copia Shadow del volume (VSS):

1) Elimina tutti i punti di ripristino del sistema e i volumi shadow che esistono prima di limitare l'accesso a %windir%\system32\config.

2) Crea un nuovo punto di ripristino del sistema (se lo desidera).Come tenere al sicuro i tuoi sistemi?

Euro Informatica, grazie alla partnership con Authlogics, è in gradi di fornirti una soluzione unica e innovativa nel suo genere, che in questo tipologia di attacco, come tutti gli attacchi che sfruttano il pass-the-hash, rendono vano l’accesso al sistema, proprio eliminando quello che è oramai il punto debole della catena di sicurezza dei sistemi informatici.

Contattaci per avere una dimostrazione gratuita di quelli che sono gli attacchi più diffusi sulle tue password.